服务器运维避坑指南:十大禁忌及应急策略深度解析

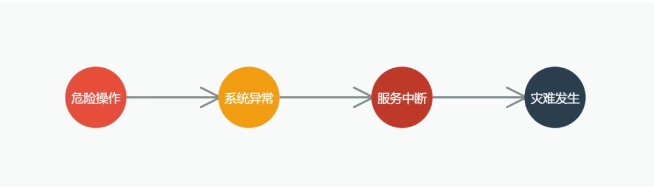

在当今数字化浪潮中,服务器之于企业,恰似心脏之于人体。然而,服务器运维这一关键领域,稍有不慎,便可能引发不可挽回的灾难。本文将深入剖析服务器运维的十大禁忌操作,结合实际案例,揭示其背后隐藏的风险,并且提供详尽的应对策略,助力运维人员为企业的数字资产保驾护航。

一、强制断电:数据混乱的导火索

某知名物流企业曾因运维人员为快速解决系统故障而直接拔掉服务器电源,酿成 20 万笔订单数据陷入混乱的惨剧。强制断电的后果极为严重,文件系统损坏、内存中的关键数据永久丢失以及 RAID 控制器缓存数据彻底消失等问题接踵而至。

正确的做法是执行优雅关机,利用 shutdown - h now 命令,同时确保数据同步,通过多次执行 sync 命令,让数据稳稳落地。

二、生产环境试验:风险的温床

生产服务器绝非试验田。一位开发工程师在线上环境执行 rm -rf ./tmp/* 命令,却因目录软链接指向根目录,致使系统文件被误删,业务中断长达 72 小时,数据恢复过程异常艰难。

为防止此类悲剧,可设置命令别名防护,如 alias rm='rm -i',让删除操作多一份谨慎;alias chmod='echo "警告:此操作需要架构师审批"',以提醒自己和同事。

三、防火墙规则随意更改:安全防线的崩塌

某企业运维人员因嫌麻烦直接关闭防火墙,服务器瞬间沦为勒索病毒的目标。防火墙是服务器的安全盾牌,严禁使用 iptables -F 清空规则,修改前必须备份现有规则,使用 iptables-save > /backup/iptables_$(date +%F).rules,以便在出现问题时能迅速恢复。

四、root 权限执行未知脚本:恶意代码的入口

某公司服务器遭遇恶意脚本植入,源于盲目执行第三方代码。执行脚本前,必须审查脚本内容,重点排查可疑的网络请求,建议降权执行,如 sudo -u appuser ./deploy.sh,减少恶意代码对系统造成的危害。

五、数据库操作冒险:数据丢失的深渊

某 DBA 在未做备份的情况下修改表结构,结果酿成大祸。数据库操作前,一定要进行备份,可使用 CREATE TABLE backup_table LIKE original_table;INSERT INTO backup_table SELECT * FROM original_table;等语句,为数据安全上一道保险。

六、SSH 安全配置疏忽:黑客的敲门砖

弱密码为黑客提供了可乘之机,一家企业因 SSH 配置不当,服务器沦为挖矿肉鸡。应禁用密码登录,启用密钥认证,通过修改 /etc/ssh/sshd_config 文件中的 PasswordAuthentication 选项,并使用 ssh-copy-id -i ~/.ssh/id_rsa.pub user@server 进行密钥分发,加固服务器安全防线。

七、日志管理疏忽:系统健康的隐患

系统日志是服务器的 “健康档案”,某大型 Kafka 集群因日志爆炸而瘫痪。要科学管理日志,配置日志自动切割,如在 /etc/logrotate.d/nginx 文件中设置 /var/log/nginx/*.log {daily rotate 30 compress missingok notifempty},避免日志文件无限增长拖垮系统。

八、服务端口随意暴露:黑客的最爱

默认端口配置是黑客攻击的首选目标,某公司 Redis 服务因端口暴露,数据被恶意清空。应及时修改默认配置,如 vim /etc/redis.conf,将 port 改为 6380,并限制访问范围,bind 10.0.0.1,缩小攻击面。

九、变更过程缺乏监控:服务雪崩的沉默见证

某企业深夜升级无人值守,服务雪崩数小时无人知晓。变更过程中,要实时监控关键指标,如使用 watch -n 1 "netstat -ant | grep ESTABLISHED | wc -l",密切关注 CPU 负载、内存占用、磁盘 IO 延迟等性能指标,一旦发现异常迅速响应。

十、系统更新懈怠:漏洞的滋长土壤

安全补丁犹如疫苗,某企业因怠于更新,成为 Log4j 漏洞的受害者。要定期安全更新,使用 yum update --security -y 等命令,安装最新的安全补丁,内核更新后及时 reboot 重启系统,让更新生效。

紧急救援策略:于危难之际力挽狂澜

文件误删 :立即卸载分区,如 umount /dev/sdb1,阻止数据被覆盖,然后使用数据恢复工具,如 extundelete /dev/sdb1 --restore-file /home/data.txt,尽力挽回损失。

数据库误操作 :对于 MySQL 8.0+,可通过闪回查询恢复数据,SELECT * FROM table AS OF TIMESTAMP '2024-01-01 12:00:00';还可生成回滚脚本,FLASHBACK TABLE table TO TIMESTAMP '2024-01-01 12:00:00',将数据库恢复到之前的状态。

勒索病毒攻击 :第一时间断网隔离,使用 ifconfig eth0 down,保存证据以供分析,如 tar -czvf ransom_evidence.tar.gz /tmp/*.encrypted,同时进行系统后门检查,使用 chkrootkit -q 等工具,防止病毒进一步扩散和数据泄露。

服务器运维之路充满挑战,但只要运维人员时刻保持警惕,遵循最佳实践,将这十大禁忌牢记于心,做好充分的应急准备,就能在数字化浪潮中为企业稳定航行提供坚实保障。